蓝帽杯2023初赛复现(阉割复现)

本文最后更新于 2025年4月10日 晚上

前言:备赛,接下来几个月有取证的比赛,提前学学取证知识😋,万一我被带飞进线下呢

(由于种种非自然因素很多题复现的很模糊,就此跳过,本身就是浅浅入门一下😋)

前置知识可以先学习一下lunatic师傅的文章,初步入门一下取证

Misc-Forensics - ⚡Lunatic BLOG⚡

APK取证

1.涉案apk的包名是?[答题格式:com.baid.ccs]

根据下面的题目知道软件然后得到的包名(jadx可以直接看,或者使用专业软件查看)

1 | |

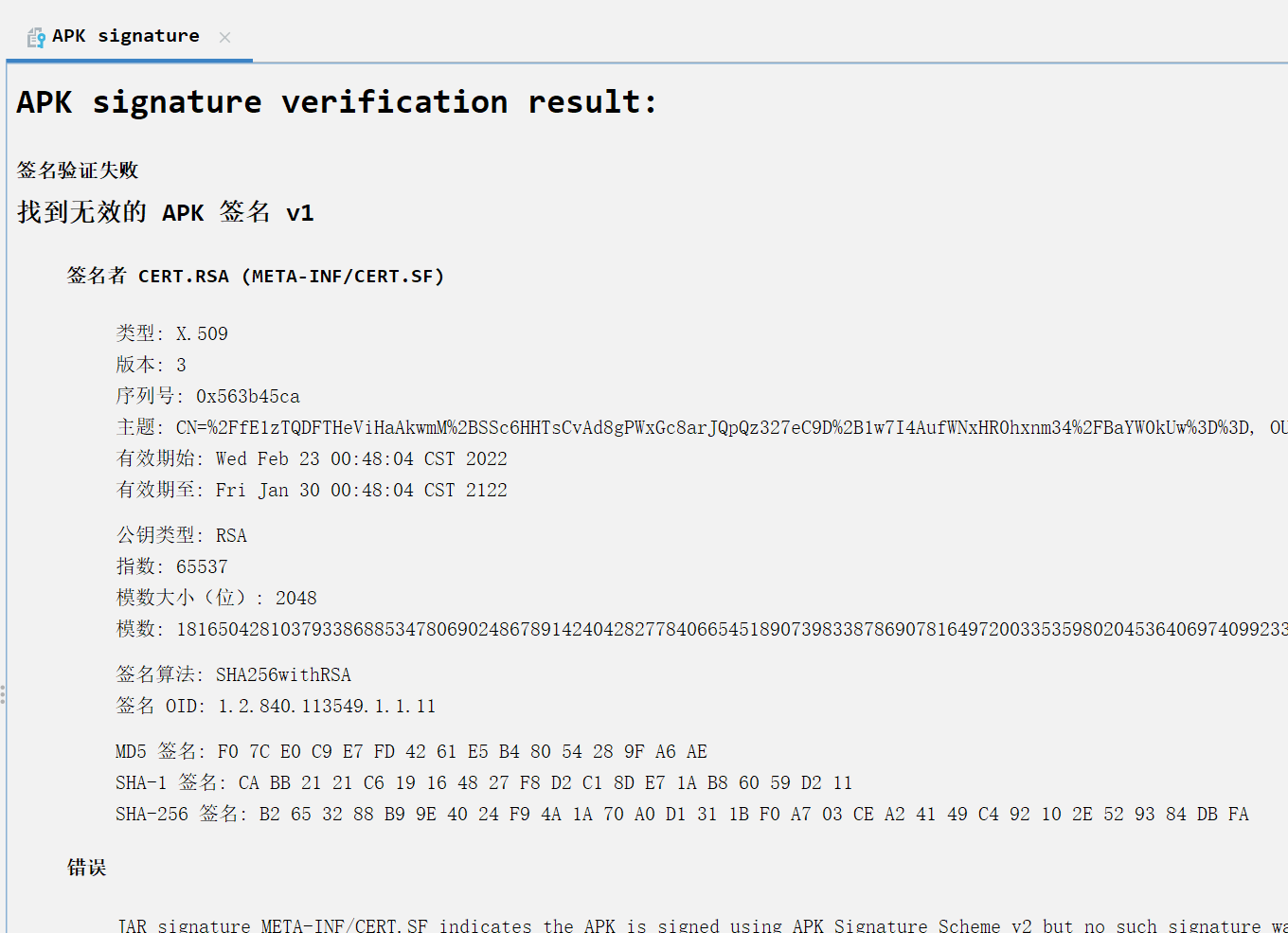

2.涉案apk的签名序列号是?[答题格式:0x93829bd]

在jadx的资源文件的apk signature里面有序列号

1 | |

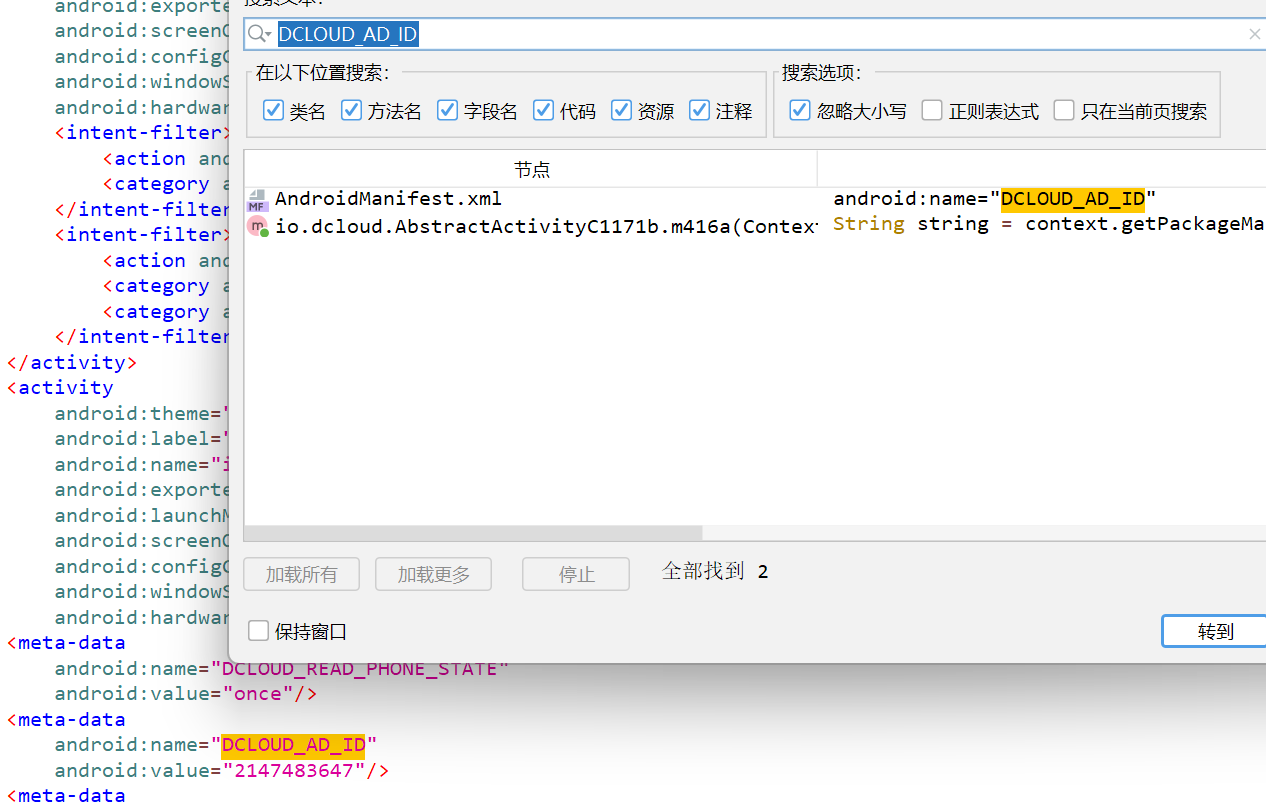

3.涉案apk中DCLOUD_AD_ID的值是?[答题格式:2354642]

jadx全局搜索得到value

1 | |

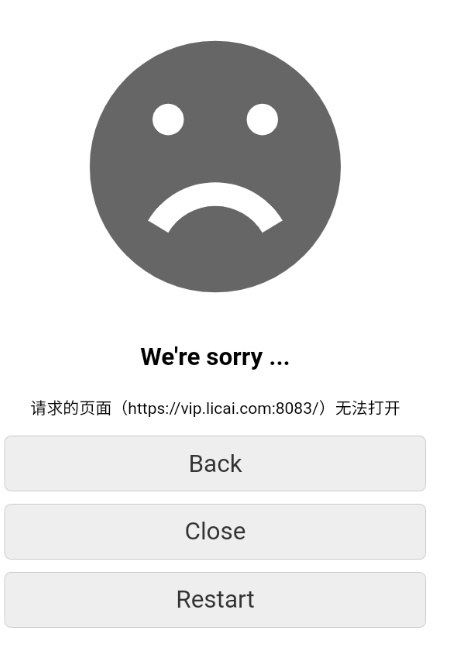

4.涉案apk的服务器域名是?[答题格式:http://sles.vips.com]

放到模拟器运行一下

1 | |

5.涉案apk的主入口是?[答题格式:com.bai.cc.initactivity]

查看MainActivity

先全局搜索一下定位在

确定在io.dcloud里

答案是(稍微翻一会就有了

1 | |

手机取证

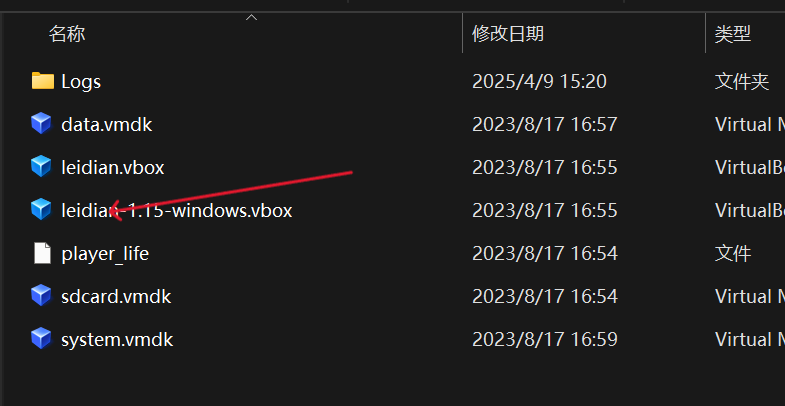

6.该镜像是用的什么模拟器?[答题格式:天天模拟器]

1 | |

7.该镜像中用的聊天软件名称是什么?[答题格式:微信]

(爬行,我没有火眼

利用取证大师可以看到n多的图片,路径里有与你

1 | |

8.聊天软件的包名是?[答题格式:com.baidu.ces]

1 | |

9.投资理财产品中,受害人最后投资的产品最低要求投资多少钱?[答题格式:1万]

1 | |

10.受害人是经过谁介绍认识王哥?[答题格式:董慧]

1 | |

没工具,之后会写(orz

计算机取证

这题我尝试了FTK进行挂载,但是物理镜像没成功,询问了之后使用了qemu-img进行convert,

可以先info查看是raw文件

1 | |

11.请给出计算机镜像pc.e01的SHA-1值?[答案格式:字母小写]

1 | |

用xways看一下属性

12.给出pc.e01在提取时候的检查员?[答案格式:admin]

查看上面的图片,对应的内容是

1 | |

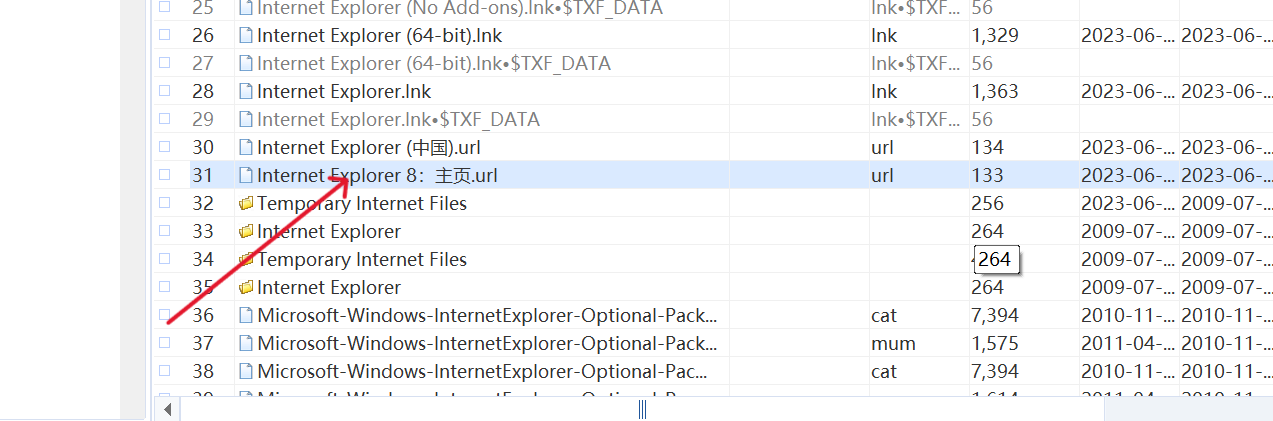

13.请给出嫌疑人计算机内IE浏览器首页地址?[答案格式:http://www.baidu.com]

1 | |

maybe应该是这个

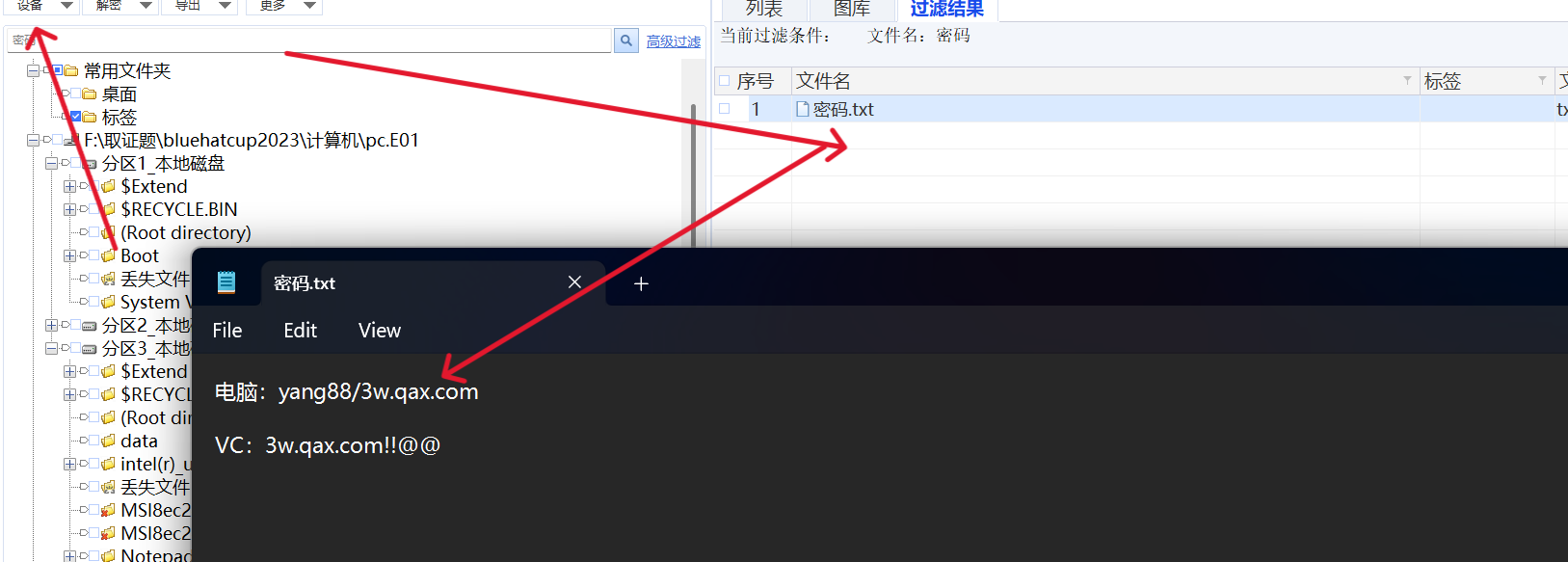

14.请给出嫌疑人杨某登录理财网站前台所用账号密码?[答案格式:root/admin]

得知登录的信息是yang88,密码不知道虽然可以猜出来和电脑密码一致,之后仿真看看

15.请给出嫌疑人电脑内pdf文件默认打开程序的当前版本号?[答案格式:xxxx(xx)]

利用取证大师可以知道版本是11.1.0.14309,可以确定是2023年的更新

查看一下网页的具体图片是

类似这样的格式,所以无非就是2023春季更新或者夏季更新,后面是14309

所以是2023春季跟新(14309)当然了,之后会仿真一下

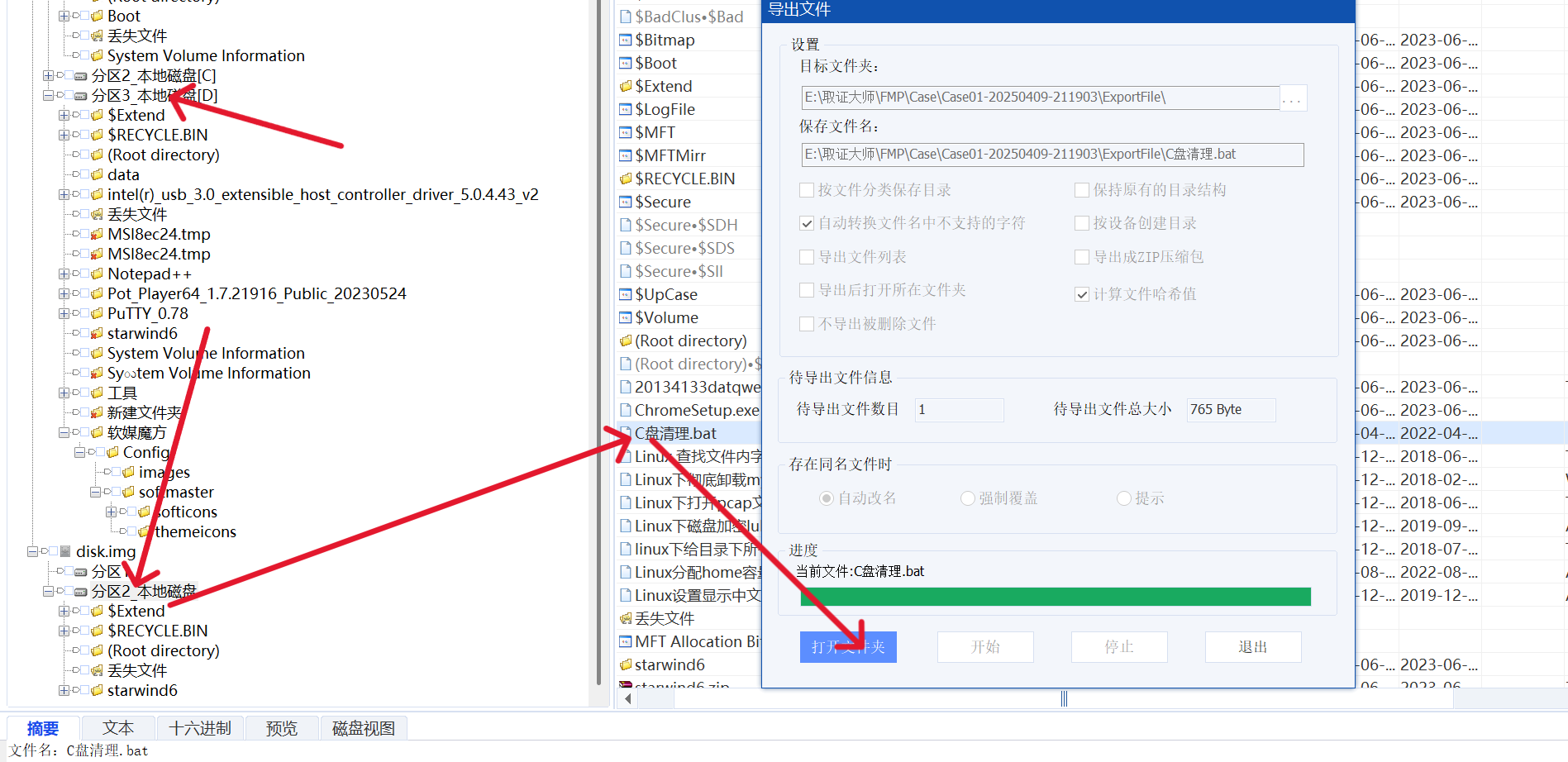

16.请给出嫌疑人计算机内文件名为“C盘清理.bat”的SHA-1?[答案格式:字母小写]

1 | |

在d盘里有镜像拿出来挂载,然后提前bat,放virustotal分析出来对应的数据

1 | |

17.请给出嫌疑人Vera Crypt加密容器的解密密码?[答案格式:admin!@#]

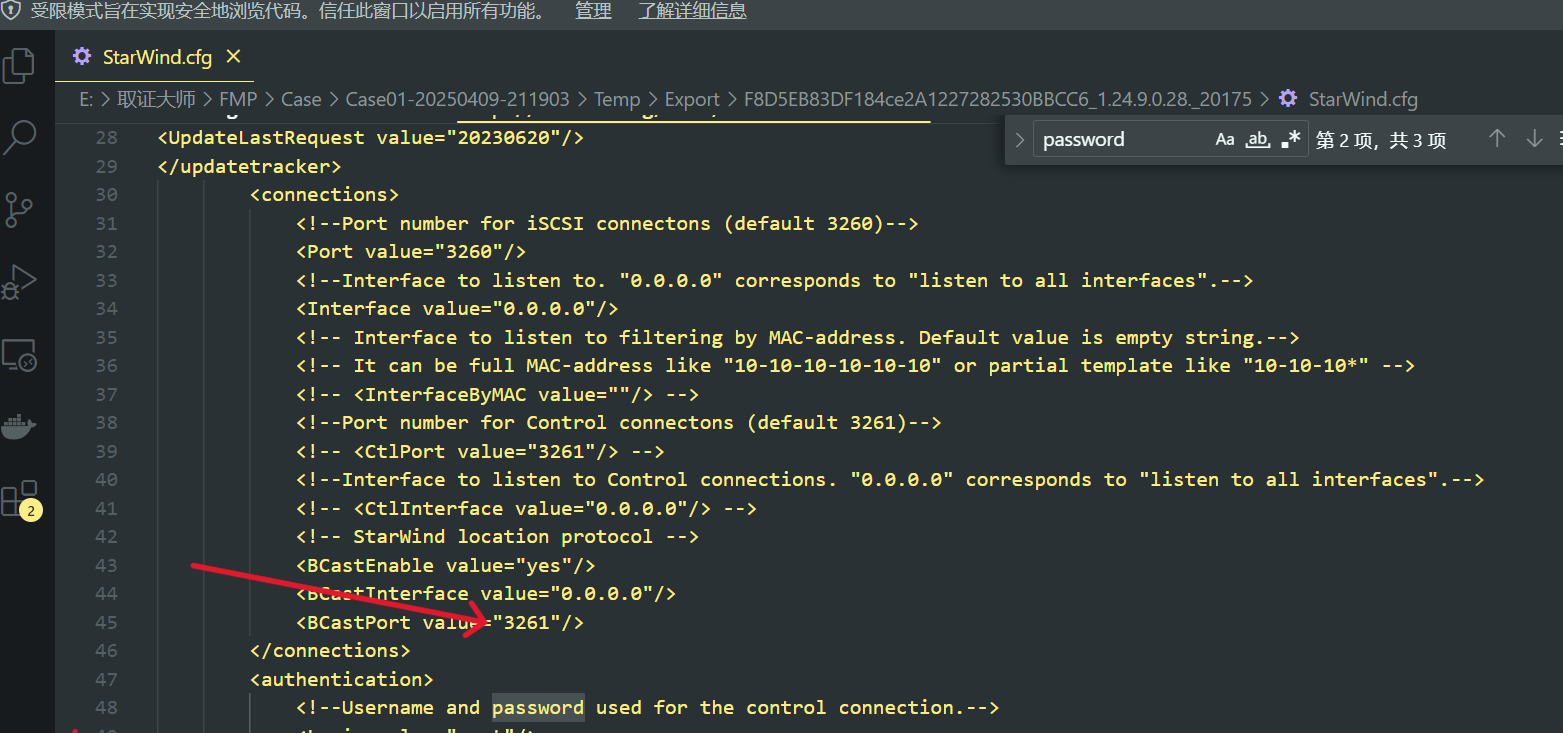

18.请给出嫌疑人电脑内iSCSI服务器对外端口号?[答案格式:8080]

默认是3260,但是我还没有仿真,之后仿真后会具体看一下,可以看到在取证大师里有访问starwind的记录

- 广播发现端口:

3261(用于服务发现)

1 | |

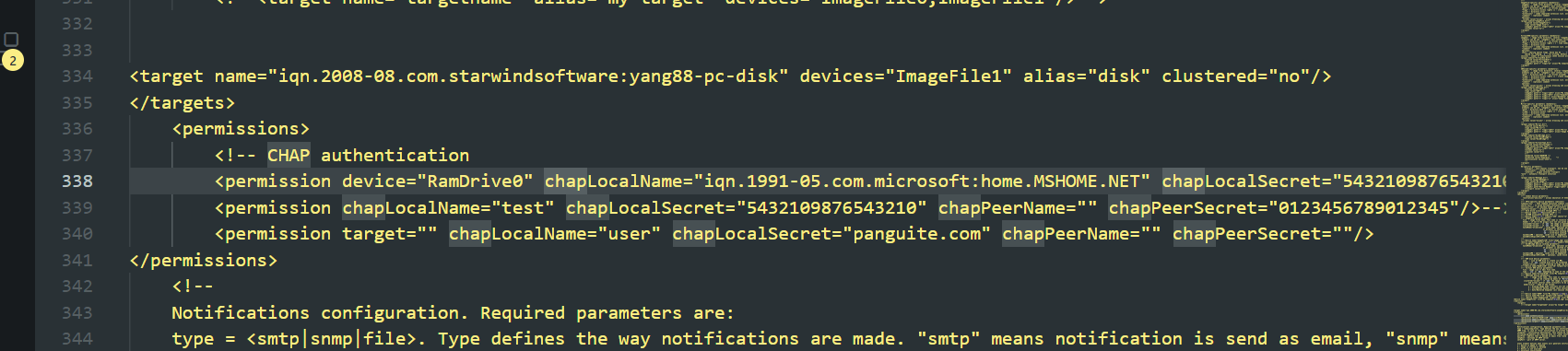

19.请给出嫌疑人电脑内iSCSI服务器CHAP认证的账号密码?[答案格式:root/admin]

.cfg(配置文件)可能包含 iSCSI 服务器端口号 的配置信息。(后来发现cfg里面都有配置信息,18也是)

1 | |

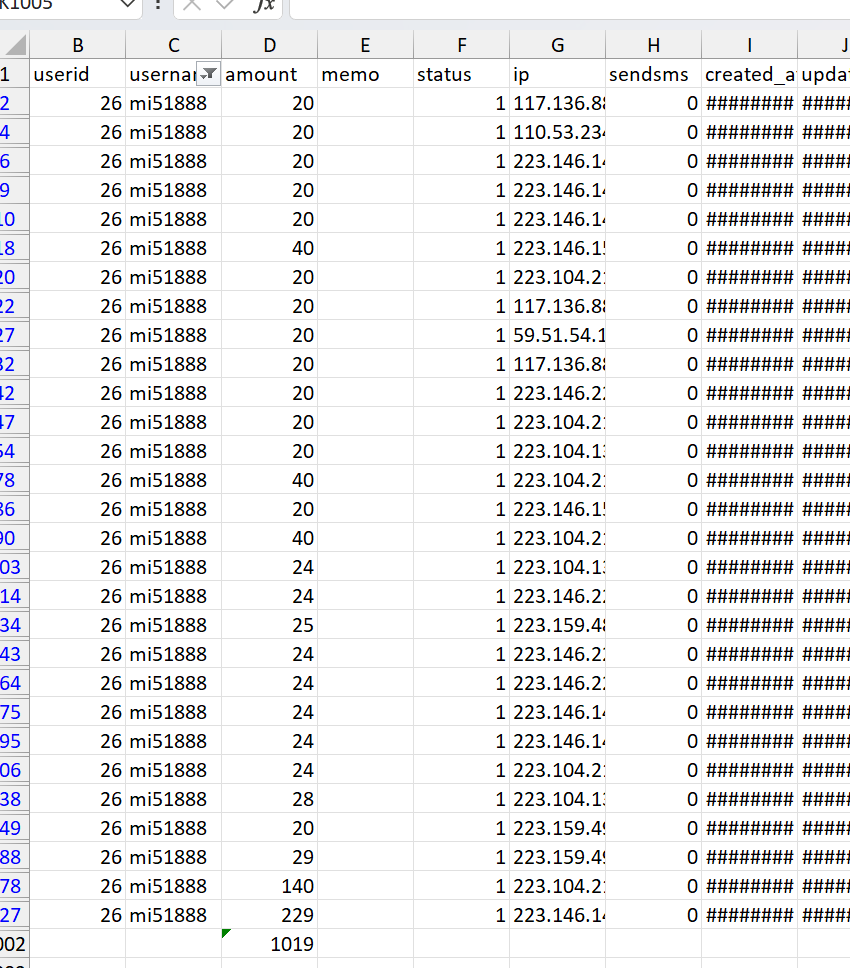

20.分析嫌疑人电脑内提现记录表,用户“mi51888”提现总额为多少?[答案格式:10000]

之前在img里有一个很大的txt文件,利用vc挂载,密码是17题那边的密码

1 | |

内存取证

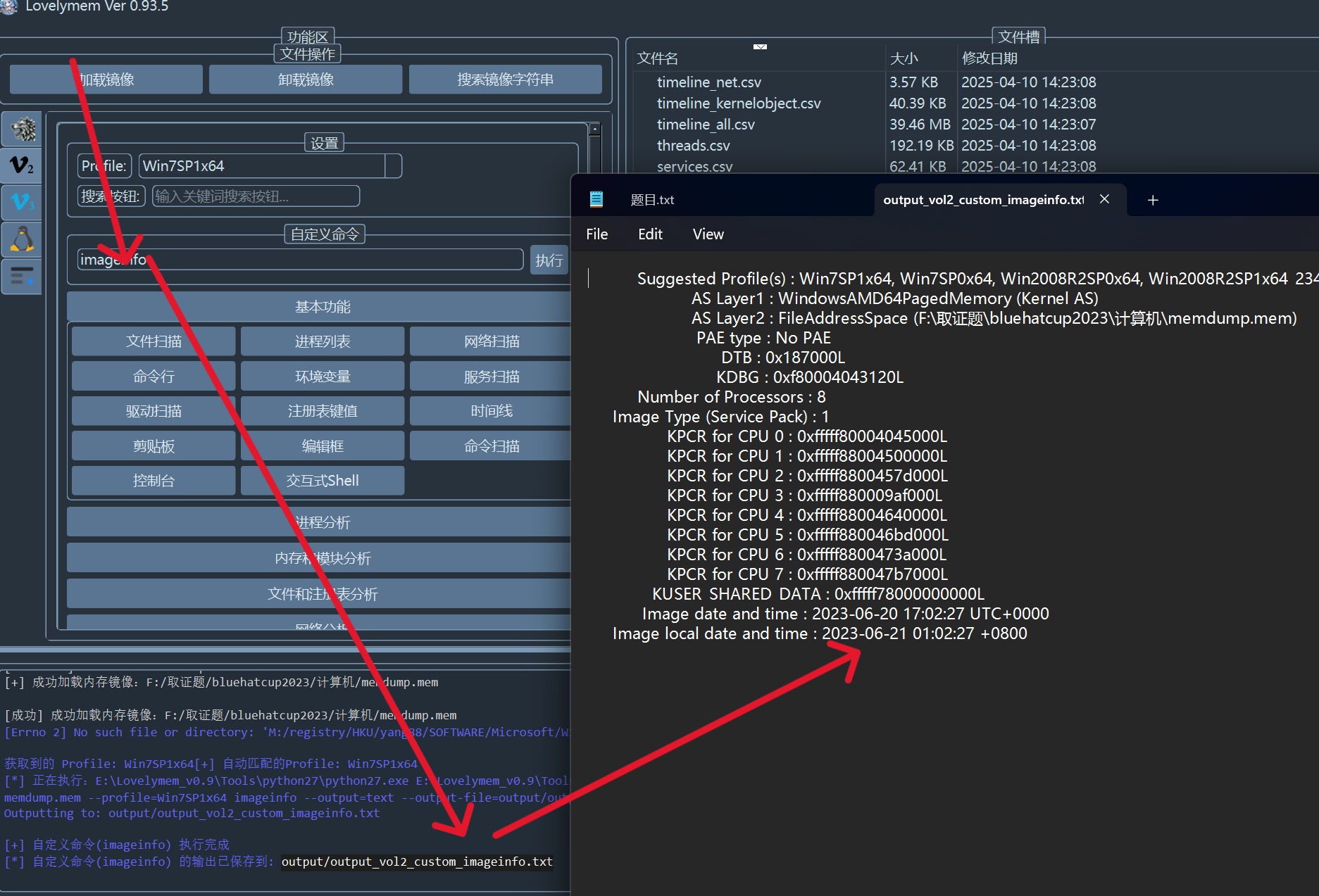

21.请给出计算机内存创建北京时间?[答案格式:2000-01-11 00:00:00]

22.请给出计算机内用户yang88的开机密码?[答案格式:abc.123]

也是利用lovelymem执行猕猴桃

1 | |

1 | |

23.提取内存镜像中的USB设备信息,给出该USB设备的最后连接北京时间?[答案格式:2000-01-11 00:00:00]

使用usbstor可以执行得到答案(插件)

1 | |

24.请给出用户yang88的LMHASH值?[答案格式:字母小写]

执行hashdump

1 | |

1 | |

25.请给出用户yang88访问过文件“提现记录.xlsx”的北京时间?[答案格式:2000-01-11 00:00:00]

之前的pc里面是有xlsx的,可以使用取证大师进行提取vc挂载的那个地方(算钱的那个地方)

1 | |

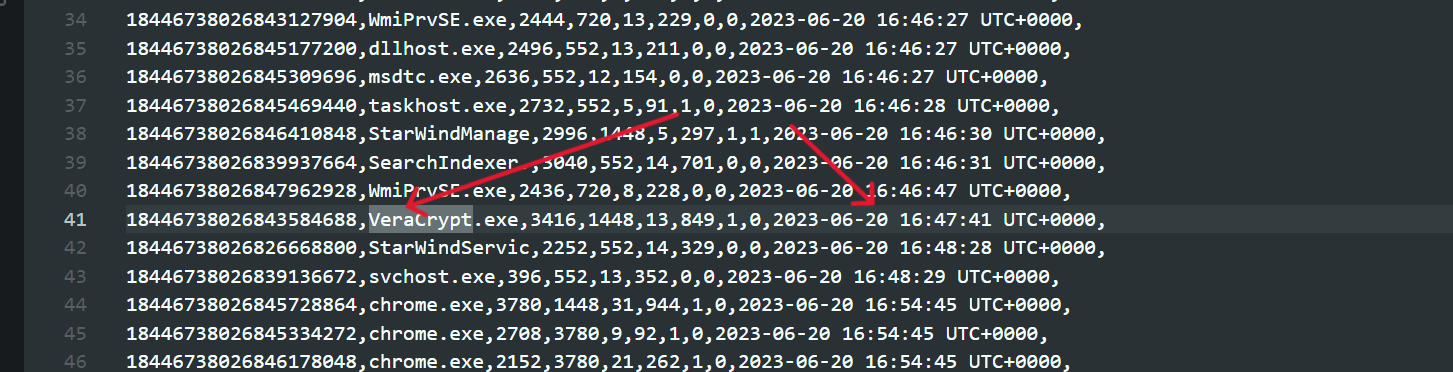

26.请给出“VeraCrypt”最后一次执行的北京时间?[答案格式:2000-01-11 00:00:00]

执行plist可以获取数据

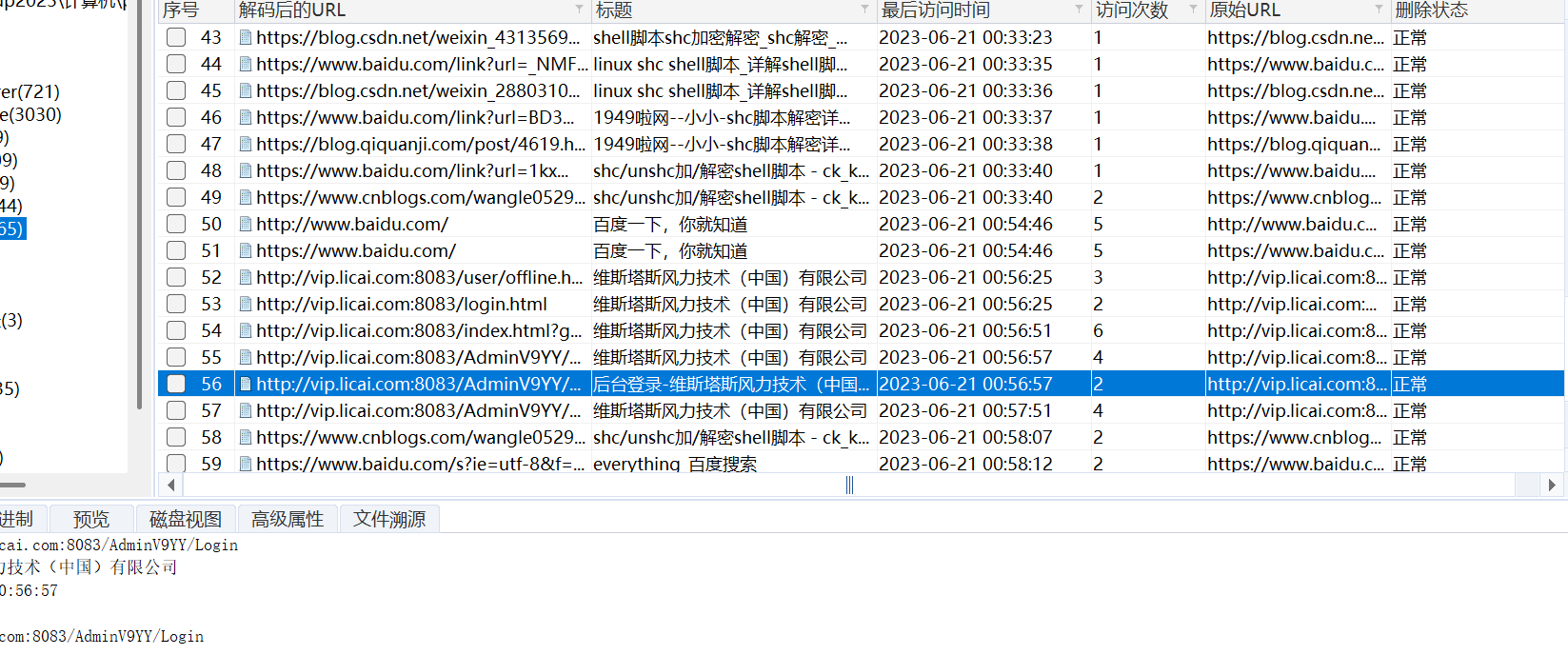

27.分析内存镜像,请给出用户在“2023-06-20 16:56:57 UTC+0”访问过“维斯塔斯”后台多少次?[答案格式:10]

也是可以在取证大师里可以查看的(两个大的附件其实是互通的)换算的时间也就是国内21日的零点

1 | |

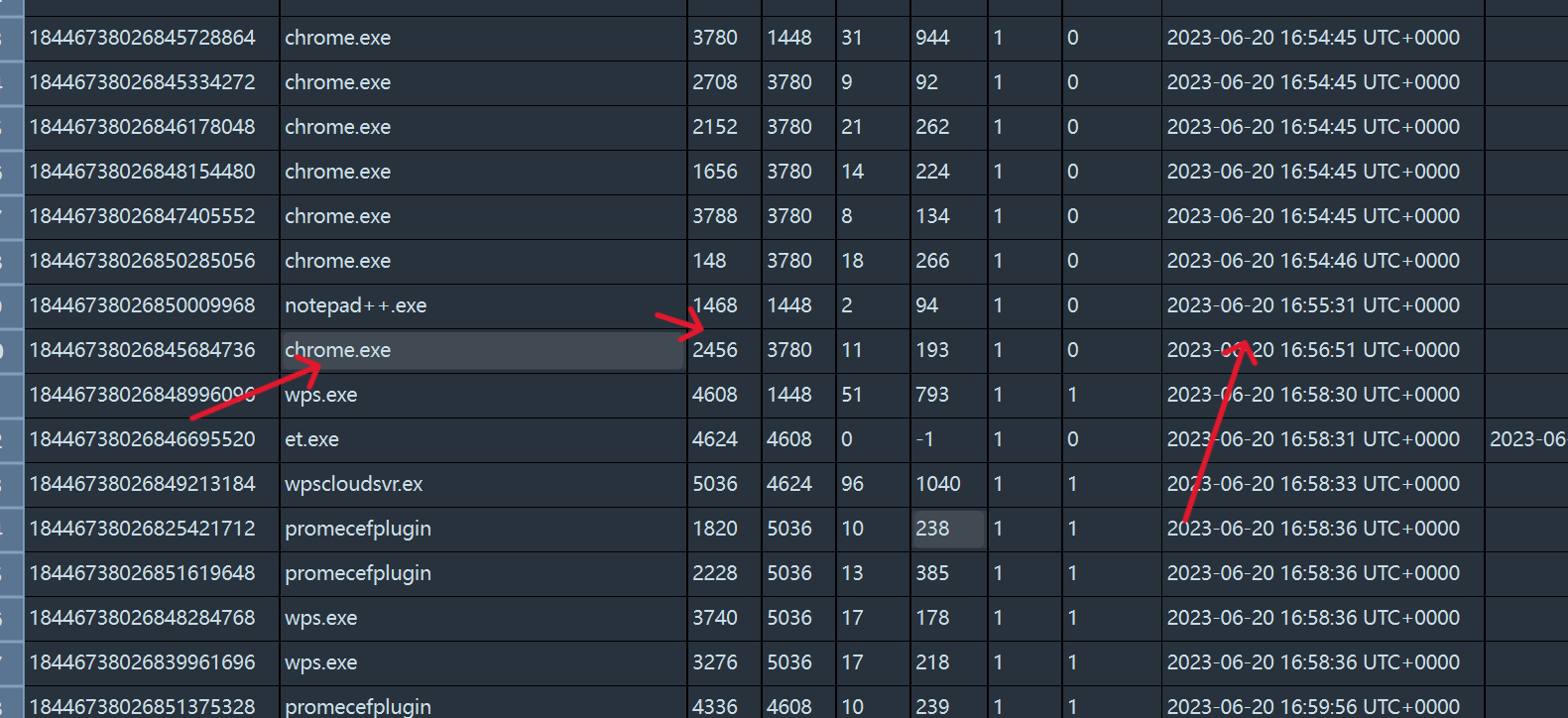

28.请给出用户最后一次访问chrome浏览器的进程PID?[答案格式:1234]

1 | |

服务器取证

1 | |

挂载是centos的系统,存在密码,利用这个项目拿一下密文

dshh-sec/DiskImage_PasswdBypass: 对windows、Linux磁盘镜像文件,密码清除、绕过。

爆破一下密码

1 | |

29.分析涉案服务器,请给出涉案服务器的内核版本?[答案格式:xx.xxx-xxx.xx.xx]

1 | |

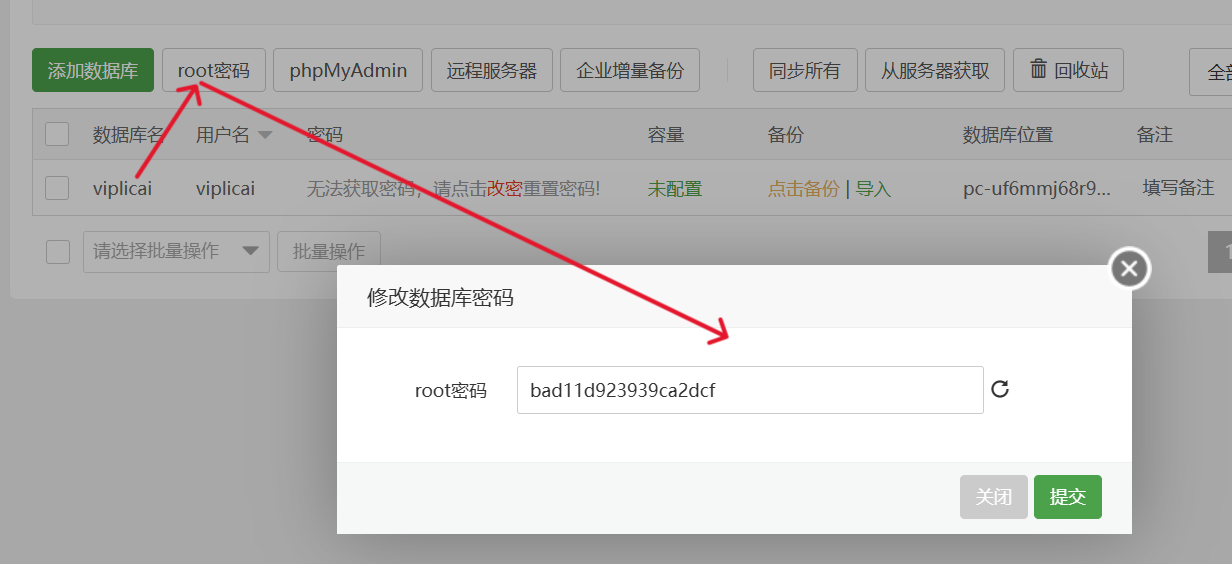

30.分析涉案服务器,请给出MySQL数据库的root账号密码?[答案格式:Admin123]

1 | |

31.分析涉案服务器,请给出涉案网站RDS数据库地址?[答题格式: xx-xx.xx.xx.xx.xx]

1 | |

1 | |

32.请给出涉网网站数据库版本号? [答题格式: 5.6.00]

1 | |

1 | |

33.请给出嫌疑人累计推广人数?[答案格式:100]

执行ls可以看到install.sh,里面是宝塔

1 | |

查看一下root密码

.xb 文件,这通常是使用 Percona XtraBackup 工具生成的 MySQL 物理备份文件。

参考文章

阿里云Mysql5.7 数据库恢复 qp.xb文件恢复数据_qp文件-CSDN博客

大体的恢复过程在这里,之后需要加域名

参考27题访问的网址加一下hosts

去看一下源码逻辑

(爬行~~~~扭曲,虽然只是过了两年,但是现在centos系统已经不再维护了,导致数据库不能完全恢复,想恢复数据不是很容易后续一系列的题目不太好写)

后面就说说吧

按道理需要修改源码,绕过登录,并且需要修改.env的数据库的,进去之后就可以看到推广人数

1 | |

34.请给出涉案网站后台启用的超级管理员?[答题格式:abc]

1 | |

可以有vip*那个数据库进行查找,也可以在宝塔界面查看

有个小混淆就是还有个root账户迷惑

35.投资项目“贵州六盘水市风力发电基建工程”的日化收益为?[答题格式:1.00%]

1 | |

查看对应页面即可

36.最早访问涉案网站后台的IP地址为[答题格式:8.8.8.8]

1 | |

37.分析涉案网站数据库或者后台VIP2的会员有多少个[答案格式:100]

1 | |

38.分析涉案网站数据库的用户表中账户余额大于零且银行卡开户行归属于上海市的潜在受害人的数量为[答题格式:8]

使用宝塔面板的phpmyadmin和Navicat连接数据库,走ssh隧道

在phpmyadmin中可以看到member为会员表

1 | |

1 | |

39.分析涉案网站数据库或者后台,统计嫌疑人的下线成功提现多少钱?[答题格式:10000.00]

1 | |

40.分析涉案网站数据库或者后台受害人上线在平台内共有下线多少人?[答题格式:123]

1 | |

41.分析涉案网站数据库或者后台网站内下线大于2的代理有多少个?[答题格式:10]

1 | |

60

42.分析涉案网站数据库或者后台网站内下线最多的代理真实名字为[答题格式:张三]

1 | |

1 | |

43.分析涉案网站数据库或者后台流水明细,本网站总共盈利多少钱[答题格式:10,000.00]

hpmyadmin可以看到流水明细表为moneylog

统计金额为正也就是入账的钱数

统计金额为负也就是转出的钱数

相减得到收益

1 | |